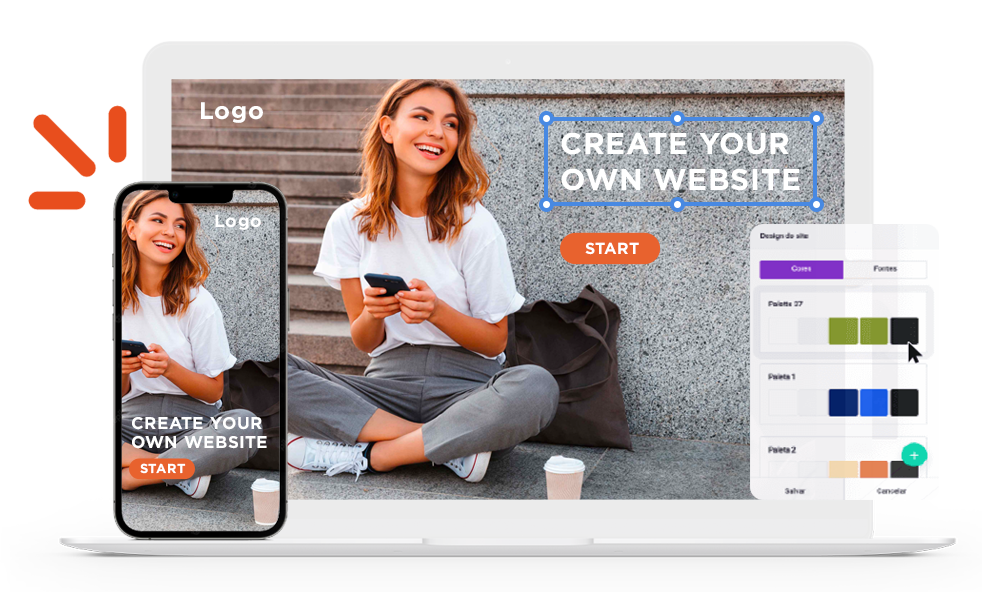

Create your website in 3 steps

Select the list of your desired website, include the content of your business and publish your website online in less than an hour.

All websites are fully responsive and adaptable to any mobile device.

Select the list of your desired website, include the content of your business and publish your website online in less than an hour.

All websites are fully responsive and adaptable to any mobile device.